MFA サービス アカウント プロファイルの編集

AvePoint Online Services > 管理 > サービス アカウント に移動して、MFA サービス アカウント プロファイルをクリックします。MFA サービス アカウント プロファイルの詳細ページで、[編集] をクリックします。MFA サービス アカウント プロファイルを編集するには、以下の説明を参照してください。

1. プロファイル名 – サービス アカウント プロファイルの名前を入力します。

2. 説明 – 必要に応じて説明を入力します。

3. MFA

の有効化 – この MFA サービス アカウント プロファイルをクラシック UI に保持する場合は、所属する組織が多要素認証を使用している

チェックボックスを選択し、以下の手順を参照してこの MFA

サービス アカウント プロファイルを編集してください。

MFA サービス アカウント プロファイルには、以下の制限があることに注意してください。

•

Microsoft 365 MFA サービス アカウント プロファイルは、AvePoint Online

Services ユーザーとしての

Microsoft 365 ユーザー・グループの招待に使用することができません。

•

組織が

SharePoint 管理センターで

最新の認証を使用しないアプリ

設定の アクセスをブロックする 設定を選択した場合、Microsoft 365 MFA

サービス アカウント プロファイルは Cloud Management

アイデンティティ マネージャーのゴースト ゲスト ユーザー ルールで使用できません。

•

Microsoft 365 MFA サービス アカウント プロファイルは Cloud Management

の一部の機能に対応しません。詳細については、テナントが MFA が有効になっているサービス アカウントを引き続き使用する場合は?

を参照してください。Azure AD の推奨事項: ユーザーごとの MFA を条件付きアクセス MFA

に変換し、ここでチェックボックスの選択を解除することができます。

*注意: この MFA サービス アカウントを AOS 新しい UI で編集できる共通サービス アカウント プロファイルに変換する場合、所属する組織が多要素認証を使用している

チェックボックスの選択を解除し、このサービス

アカウント プロファイルへの編集を保存します。その後、サービス アカウント プロファイルの管理 セクションの説明を参照して、そのプロファイルを管理することができます。

4. ユーザー名 – テナントのクラウド サービスで必要な権限を持つアカウントを指定します。Microsoft

365 サービス アカウントの権限は、テナントが使用しているクラウド

サービスによって異なります。詳細については、クラウド サービスの必要な権限 セクションを参照してください。

以下のことに注意してください。

•

アクティブな個人ユーザー アカウントをサービス アカウントとして使用することはお勧めしません。個別のサービス

アカウントを使用してすべての管理作業を管理することをお勧めします。

•

MFA の有効化 オプションを選択すると、Microsoft 365

グローバル管理者アカウントまたは

SharePoint 管理者アカウントのログイン ID を入力する必要があります。

5. パスワード – 上記のアカウントのアプリ パスワードを入力します。アプリ パスワードの詳細については、Microsoft 技術記事 https://docs.microsoft.com/ja-jp/azure/active-directory/user-help/multi-factor-authentication-end-user-app-passwords

を参照してください。

6. [検証テスト] をクリックして上記の情報を検証します。

以下のことに注意してください。

•

検証テストが失敗し、エラー メッセージは Microsoft 365 テナントのアクセス ポリシーが設定されている、または多要素認証 (MFA)

が有効化されていることを意味する場合、以下の

検証テストのトラブルシューティング セクションを参照してください。

•

Microsoft 365 ユーザーで多要素認証 (MFA) が有効になっているため、ユーザー ロール情報は Microsoft API の制限によって取得することはできません。ユーザー

ロール フィールドが空白になります。

•

このパスワードは

Microsoft 365 API で検証されます。Microsoft 365 API

の制限により、パスワードの確認結果が無効であっても、このパスワードを使用して

Microsoft 365 に正常にログインできるという問題が発生する可能性があります。この問題を解決するには、Microsoft

365 でパスワードを変更して、ここに新しいパスワードを入力する必要があります。パスワードの制限および要件の詳細については、パスワード制限および Microsoft 365

アカウントの要件 を参照してください。

7. 詳細設定 で SharePoint Online

管理センター URL

を構成する必要があります。所属する組織が

Microsoft 365 で既定の

SharePoint Online 管理センター URL を使用している場合、所属する組織が既定の

SharePoint Online 管理センター URL を使用している オプションを選択します。所属する組織が Microsoft

365 でカスタム SharePoint

Online 管理センター URL を使用している場合、所属する組織がカスタム

SharePoint Online 管理センター URL を使用している オプションを選択し、テキスト ボックスに管理センター URL を入力します。

*注意: 所属する組織が多要素認証を使用している チェックボックスを選択する場合、テキスト ボックスに SharePoint Online 管理センター URL を手動で入力する必要があります。

8. [保存] をクリックして、構成を保存します。

検証テストのトラブルシューティング

検証テストが失敗し、以下のエラー メッセージのいずれかが発生した場合、以下のソリューションを参照してください。

•

メッセージ 1:

組織では、検証をブロックするアクセス

ポリシーが設定されています。

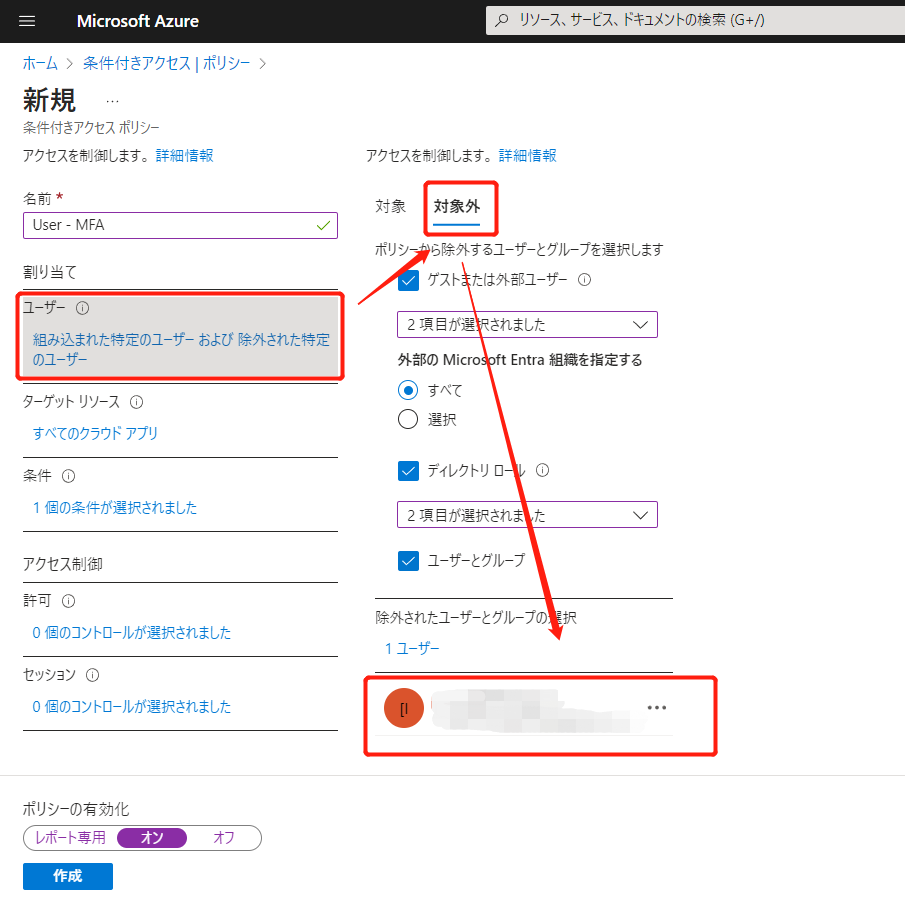

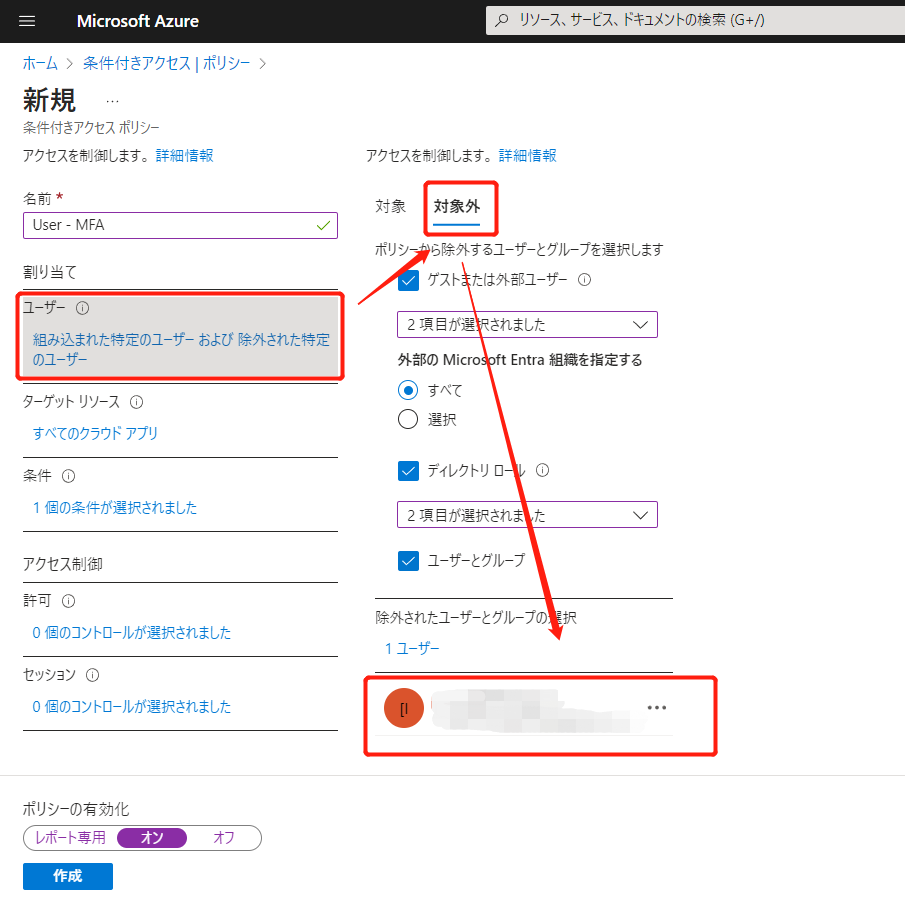

ソリューション: シナリオに基づいて、以下の方法のいずれかを選択します。

o アクセス ポリシーを削除または無効化します。

o アクセス ポリシーを編集して、サービス アカウントとして設定されている Microsoft 365

ユーザーを除外します。

o アクセス ポリシーを編集して、AvePoint Online

Services の予約された IP

アドレスを除外します。予約された IP

アドレスは システム管理 > セキュリティ > 予約された IP アドレス でダウンロードすることができます。

•

メッセージ 2:

このアカウントの多要素認証が有効化されているか、またはアプリ

パスワードが入力されているかを確認します。

ソリューション: アカウントの多要素認証が有効化されている場合、シナリオに基づいて以下の方法のいずれかを選択してください。

o MFA の有効化 フィールドで、所属する組織が多要素認証を使用している

チェックボックスを選択します。パスワード

フィールドにアプリ パスワードを入力します。

o 所属する組織が多要素認証を使用している チェックボックスを選択しない場合、サービス アカウントとして設定した Microsoft 365

ユーザーの多要素認証を無効にする必要があります。

アカウントで多要素認証が有効になっていなく、アプリ

パスワードを入力していない場合、アカウントのログイン

パスワードが正しいかどうかを確認します。

•

メッセージ 3:

このアカウントの多要素認証が有効になっています。

ソリューション: シナリオに基づいて、以下の方法のいずれかを選択します。

o このアカウントの多要素認証が 多要素認証 インターフェイスで有効化されている場合、MFA

の有効化 フィールドの 所属する組織が多要素認証を使用している チェックボックスを選択するか、Microsoft 365

ユーザーの多要素認証を無効にしてください。

o Microsoft 365 テナントが Azure AD 条件付きアクセス ポリシーで多要素認証を有効にしている場合、メッセージ 1

のソリューションを参照し、アクセス ポリシーからサービス アカウントを除外するか、アクセス ポリシーから AvePoint Online

Services 予約された IP アドレスを除外してください。