既定の委任アプリ プロファイルまたはカスタムの委任アプリ プロファイルを使用してワークスペースに接続することができます。

*注意: 同意ユーザーのライセンスと権限の要件は、サービス アカウントのライセンスと権限の要件と同じです。

*注意: 委任アプリ プロファイルの同意ユーザーの対要素認証 (MFA) が有効になっている場合、MFA の有効化後に委任アプリ プロファイルを承認または再承認する必要があります。MFA の有効化後にアプリ プロファイルを承認または再承認しないと、委任アプリ プロファイルを使用している移行ジョブは失敗します。

*注意: アプリ プロファイルの再承認時に権限の更新がある場合、承認後、アプリ プロファイルがトークンの更新を完了するまで約 1 時間がかかります。その間、アプリ プロファイルを移行の実行に使用することはできません。

必要な権限を持っている既定の委任アプリ プロファイルを使用するには、Fly 委任アプリ プロファイルの権限 を参照してください。

必要な権限を持っているカスタムの委任アプリ プロファイルを使用するには、以下の説明を参照してください。

1. Microsoft Entra ID でアプリを登録した後、アプリに必要な権限を追加します。異なるテナントの必須権限については、以下のセクションを参照してください。

2. アプリの画面の左側の [認証] をクリックします。

3. [プラットフォームを追加] をクリックします。

4. プラットフォームの構成 パネルで Web を選択します。

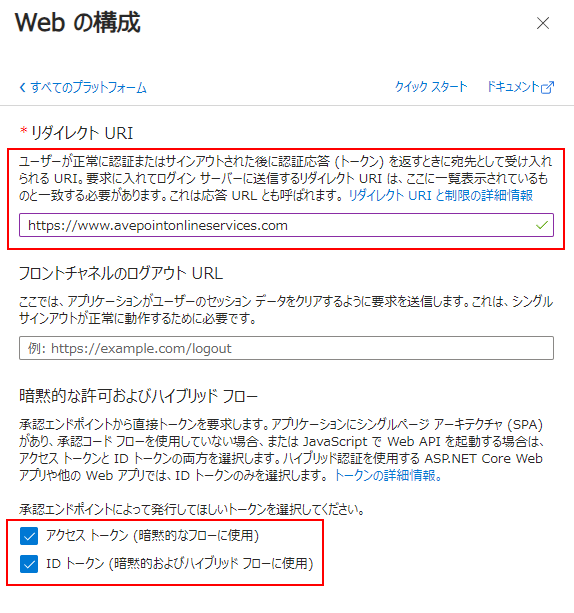

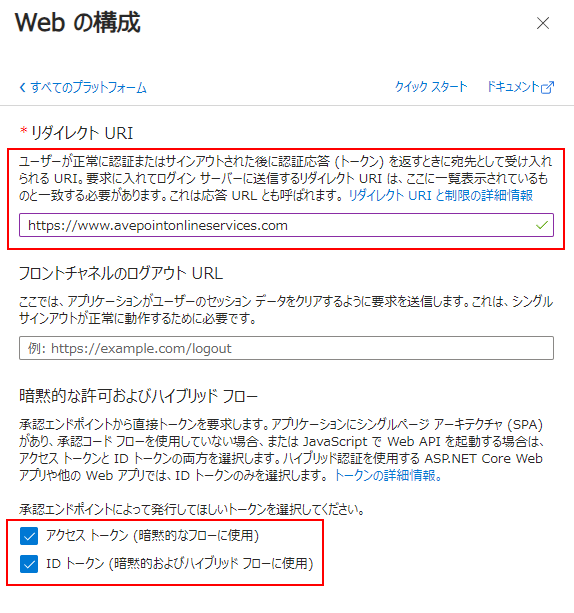

5. Web の構成 パネルで、リダイレクト URI フィールドに AvePoint Online Services URL (https://www.avepointonlineservices.com) を入力します。

6. 暗黙的な許可およびハイブリド フロー フィールドで アクセス トークン および ID トークン を選択します。

7. [構成] をクリックします。

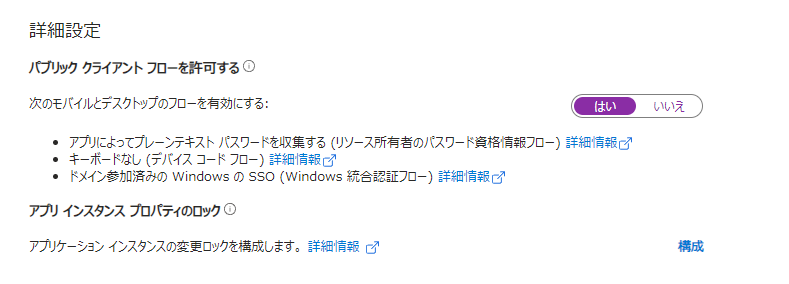

8. 認証 ページで、アプリのモバイルとデスクトップのフローを有効にします。

9. [保存] をクリックします。

10. AvePoint Online Services で モダン モード を使用してアプリ用のアプリ プロファイルを作成するには、委任されたアクセス許可を持つカスタム Azure アプリへの同意 を参照してください。

*注意: アプリに同意する際に、アプリに管理者の同意権限を付与し、パブリック クライアント フローを許可している場合、グローバル管理者の同意 または ユーザーの同意 方法を選択することができます。そうしない場合、グローバル管理者の同意 方法のみを使用できます。

カスタム委任アプリには以下の権限が付与されていることを確認してください。

|

API |

アクセス許可 |

タイプ |

必要となる理由 |

|

Microsoft Information Protection Sync Service |

UnifiedPolicy.User.Read (Read all unified policies a user has access to) |

委任済み |

ファイル / メール / チームの秘密度ラベルを管理する場合にのみ必要です。 |

|

Azure Rights Management Services |

user_impersonation (Create and access protected content for users) |

委任済み |

ファイル / メール / チームの秘密度ラベルを管理する場合にのみ必要です。 |

|

SharePoint |

AllSites.FullControl (Have full control of all site collections) |

委任済み |

チーム サイトの設定および権限を取得します。 |

|

TermStore.Read.All (Read managed metadata) |

委任済み |

Managed Metadata Service を取得して移行します。 | |

|

Office 365 Exchange Online |

EWS.AccessAsUser.All (Access mailboxes as the signed-in user via Exchange Web Services) |

委任済み |

Exchange Web サービスでサインイン ユーザーとしてメールボックスにアクセスします。 |

|

Exchange.Manage (Manage Exchange configuration) |

委任済み |

Exchange PowerShell

を使用してメールボックスの権限を取得します。 | |

|

Microsoft Graph |

Directory.Read.All (Read directory data) |

委任済み |

移行元が Multi-Geo テナントである場合にのみ必要です。 |

|

Domain.Read.All (Read domains) |

委任済み |

テナントのドメインを取得します。 | |

|

RoleManagement.Read.Directory (Read directory RBAC settings) |

委任済み |

Microsoft グローバル グループを取得します。 | |

|

Group.Read.All (Read all groups) |

委任済み |

Microsoft 365 グループおよびグループ メンバーを取得します。 | |

|

Group.ReadWrite.All (Read and write all groups) |

委任済み |

委任アプリ プロファイルのみを使用し、移行元承認ユーザーがチームの所有者でない場合に、承認ユーザーをチームの所有者として自動追加するために必要です。 | |

|

Sites.Read.All (Read items in all site collections) |

委任済み |

チーム サイトおよびプライベート チャネルのサイト コレクションのチャネル フォルダーおよびファイルを取得します。 | |

|

User.Read.All (Read all users’ full profiles) |

委任済み |

Microsoft 365 ユーザー プロファイルの情報を取得します。 | |

|

ChannelMember.Read.All (Read the members of all channels) |

委任済み |

プライベート チャネル / 共有チャネルのメンバーを取得します。 | |

|

ChannelMember.ReadWrite.All (Add and remove members from all channels) |

委任済み |

移行元の承認ユーザーがプライベート チャネル / 共有チャンネルの所有者でない場合にのみ、承認ユーザーをチャンネルの所有者として自動追加するために必要です。 | |

|

ChannelMessage.Read.All (Read all channel messages) |

委任済み |

すべてのチャネル メッセージを取得します。 | |

|

TeamworkTag.Read (Allows the app to read tags in Teams without a signed-in user) |

委任済み |

タグを取得します。 |

簡単に使用するため、以下のコマンドを使用して、マニフェスト を介して必要な API 権限を追加することができます。

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "2f9ee017-59c1-4f1d-9472-bd5529a7b311",

"type": "Scope"

},

{

"id": "741c54c3-0c1e-44a1-818b-3f97ab4e8c83",

"type": "Scope"

},

{

"id": "205e70e5-aba6-4c52-a976-6d2d46c48043",

"type": "Scope"

},

{

"id": "a154be20-db9c-4678-8ab7-66f6cc099a59",

"type": "Scope"

},

{

"id": "2eadaff8-0bce-4198-a6b9-2cfc35a30075",

"type": "Scope"

},

{

"id": "0c3e411a-ce45-4cd1-8f30-f99a3efa7b11",

"type": "Scope"

},

{

"id": "767156cb-16ae-4d10-8f8b-41b657c8c8c8",

"type": "Scope"

},

{

"id": "57587d0b-8399-45be-b207-8050cec54575",

"type": "Scope"

},

{

"id": "5f8c59db-677d-491f-a6b8-5f174b11ec1d",

"type": "Scope"

},

{

"id": "4e46008b-f24c-477d-8fff-7bb4ec7aafe0",

"type": "Scope"

},

{

"id": "06da0dbc-49e2-44d2-8312-53f166ab848a",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000012-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "c9c9a04d-3b66-4ca8-a00c-fca953e2afd3",

"type": "Scope"

}

]

},

{

"resourceAppId": "870c4f2e-85b6-4d43-bdda-6ed9a579b725",

"resourceAccess": [

{

"id": "34f7024b-1bed-402f-9664-f5316a1e1b4a",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000002-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "ab4f2b77-0b06-4fc1-a9de-02113fc2ab7c",

"type": "Scope"

},

{

"id": "3b5f3d61-589b-4a3c-a359-5dd4b5ee5bd5",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000003-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "56680e0d-d2a3-4ae1-80d8-3c4f2100e3d0",

"type": "Scope"

},

{

"id": "59a198b5-0420-45a8-ae59-6da1cb640505",

"type": "Scope"

}

]

}

],

カスタム委任アプリ プロファイルには以下の権限が付与されていることを確認してください。

|

API |

アクセス許可 |

タイプ |

必要となる理由 |

|

Microsoft Information Protection Sync Service |

UnifiedPolicy.User.Read (Read all unified policies a user has access to) |

委任済み |

ファイル / メール / チームの秘密度ラベルを管理する場合にのみ必要です。 |

|

Azure Rights Management Services |

user_impersonation (Create and access protected content for users) |

委任済み |

ファイル / メール / チームの秘密度ラベルを管理する場合にのみ必要です。 |

|

SharePoint |

AllSites.FullControl (Have full control of all site collections) |

委任済み |

チーム サイトの設定および権限を取得します。 |

|

TermStore.Read.All (Read managed metadata) |

委任済み |

Managed Metadata Service を取得して移行します。 | |

|

Office 365 Exchange Online |

EWS.AccessAsUser.All (Access mailboxes as the signed-in user via Exchange Web Services) |

委任済み |

Exchange Web サービスでサインイン ユーザーとしてメールボックスにアクセスします。 |

|

Microsoft Graph

|

Domain.Read.All (Read domains) |

委任済み |

テナントのドメインを取得します。 |

|

RoleManagement.Read.Directory (Read directory RBAC settings) |

委任済み |

Microsoft グローバル グループを取得します。 | |

|

Group.Read.All (Read all groups) |

委任済み |

Microsoft 365 グループおよびグループ メンバーを取得します。 | |

|

Group.ReadWrite.All (Read and write all groups) |

委任済み |

委任アプリ プロファイルのみを使用し、移行元承認ユーザーがチームの所有者でない場合に、承認ユーザーをチームの所有者として自動追加するために必要です。 | |

|

Sites.Read.All (Read items in all site collections) |

委任済み |

チーム サイトおよびプライベート チャネルのサイト コレクションのチャネル フォルダーおよびファイルを取得します。 | |

|

User.Read.All (Read all users’ full profiles) |

委任済み |

Microsoft 365 ユーザー プロファイルの情報を取得します。 | |

|

ChannelMember.Read.All (Read the members of all channels) |

委任済み |

プライベート チャネル / 共有チャネルのメンバーを取得します。 | |

|

ChannelMember.ReadWrite.All (Add and remove members from all channels) |

委任済み |

移行元の同意ユーザーがプライベート チャネル / 共有チャネルの所有者ではない場合、同意ユーザーをチャネルの所有者として自動追加する際にのみ必要です。 | |

|

ChannelMessage.Read.All (Read all channel messages) |

委任済み |

すべてのチャネル メッセージを取得します。 | |

|

TeamworkTag.Read (Allows the app to read tags in Teams without a signed-in user) |

委任済み |

タグを取得します。 |

簡単に使用するため、以下のコマンドを使用して、マニフェスト を介して必要な API 権限を追加することができます。

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "3eef517f-e083-4ef1-92d2-089c3265351d",

"type": "Scope"

},

{

"id": "741c54c3-0c1e-44a1-818b-3f97ab4e8c83",

"type": "Scope"

},

{

"id": "5f8c59db-677d-491f-a6b8-5f174b11ec1d",

"type": "Scope"

},

{

"id": "4e46008b-f24c-477d-8fff-7bb4ec7aafe0",

"type": "Scope"

},

{

"id": "205e70e5-aba6-4c52-a976-6d2d46c48043",

"type": "Scope"

},

{

"id": "a154be20-db9c-4678-8ab7-66f6cc099a59",

"type": "Scope"

},

{

"id": "56c7759e-6add-4129-92a3-d9576dab543c",

"type": "Scope"

},

{

"id": "84160c94-5d27-49e7-a742-2b941e4f2987",

"type": "Scope"

},

{

"id": "c481e8fe-a9d7-435d-8512-63f8e804bd1f",

"type": "Scope"

},

{

"id": "a2d564df-0705-45b6-aa0b-d75d8696bd8f",

"type": "Scope"

},

{

"id": "06da0dbc-49e2-44d2-8312-53f166ab848a",

"type": "Scope"

}

]

},

{

"resourceAppId": "870c4f2e-85b6-4d43-bdda-6ed9a579b725",

"resourceAccess": [

{

"id": "34f7024b-1bed-402f-9664-f5316a1e1b4a",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000002-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "522c3758-e3ef-4482-af45-40e5d9aabd1e",

"type": "Scope"

}

]

},

{

"resourceAppId": "797f4846-ba00-4fd7-ba43-dac1f8f63013",

"resourceAccess": [

{

"id": "41094075-9dad-400e-a0bd-54e686782033",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000003-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "56680e0d-d2a3-4ae1-80d8-3c4f2100e3d0",

"type": "Scope"

},

{

"id": "59a198b5-0420-45a8-ae59-6da1cb640505",

"type": "Scope"

}

]

}

],