既定の委任アプリ プロファイルまたはカスタムの委任アプリ プロファイルを使用してワークスペースに接続することができます。

*注意: 同意ユーザーのライセンスと権限の要件は、サービス アカウントのライセンスと権限の要件と同じです。

*注意: 委任アプリ プロファイルの同意ユーザーの対要素認証 (MFA) が有効になっている場合、MFA の有効化後に委任アプリ プロファイルを承認または再承認する必要があります。MFA の有効化後にアプリ プロファイルを承認または再承認しないと、委任アプリ プロファイルを使用している移行ジョブは失敗します。

*注意: アプリ プロファイルの再承認時に権限の更新がある場合、承認後、アプリ プロファイルがトークンの更新を完了するまで約 1 時間がかかります。その間、アプリ プロファイルを移行の実行に使用することはできません。

必要な権限を持っている既定の委任アプリ プロファイルを使用するには、Fly 委任アプリ プロファイルの権限 を参照してください。

必要な権限を持っているカスタムの委任アプリ プロファイルを使用するには、以下の説明を参照してください。

1. Microsoft Entra ID でアプリを登録した後、アプリに必要な権限を追加します。以下のセクションには、カスタム アプリの必要な権限が表示されます。

2. アプリの画面の左側の [認証] をクリックします。

3. [プラットフォームを追加] をクリックします。

4. プラットフォームの構成 パネルで Web を選択します。

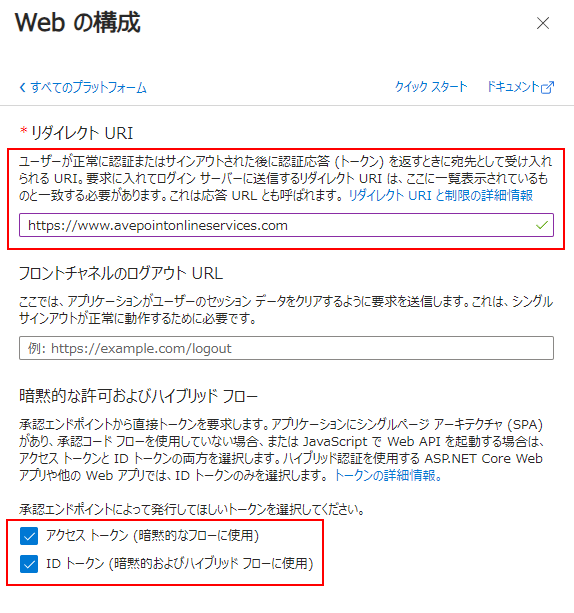

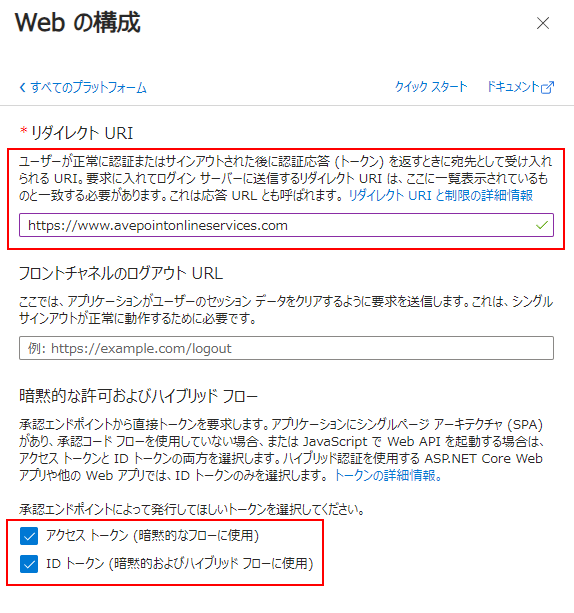

5. Web の構成 パネルで、リダイレクト URI フィールドに AvePoint Online Services URL (https://www.avepointonlineservices.com) を入力します。

6. 暗黙的な許可およびハイブリド フロー フィールドで アクセス トークン および ID トークン を選択します。

7. [構成] をクリックします。

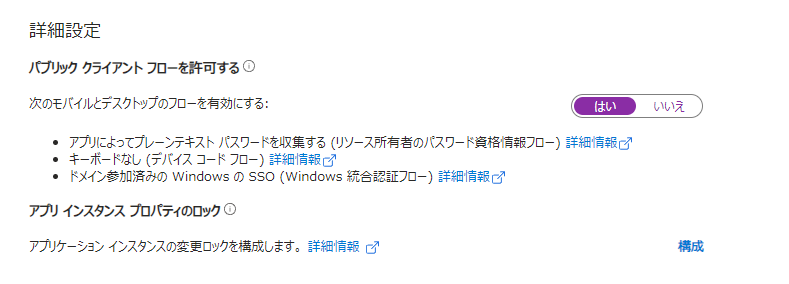

8. 認証 ページで、アプリのモバイルとデスクトップのフローを有効にします。

9. [保存] をクリックします。

10. AvePoint Online Services で モダン モード を使用してアプリ用のアプリ プロファイルを作成するには、委任されたアクセス許可を持つカスタム Azure アプリへの同意 を参照してください。

*注意: アプリに同意する際に、アプリに管理者の同意権限を付与し、パブリック クライアント フローを許可している場合、グローバル管理者の同意 または ユーザーの同意 方法を選択することができます。そうしない場合、グローバル管理者の同意 方法のみを使用できます。

カスタム委任アプリには以下の権限が付与されていることを確認してください。

|

API |

アクセス許可 |

タイプ |

必要となる理由 |

|

Microsoft Information Protection Sync Service |

UnifiedPolicy.User.Read |

委任済み |

ファイル / メール / グループの秘密度ラベルを管理する場合にのみ必要です。 |

|

Microsoft Graph |

Directory.Read.All (Read directory data) |

委任済み |

移行元が Multi-Geo テナントである場合にのみ必要です。 |

|

Domain.Read.All |

委任済み |

ドメインを取得します。 | |

|

RoleManagement.Read.Directory |

委任済み |

Microsoft グローバル グループを取得します。 | |

|

Group.Read.All |

委任済み |

Microsoft 365 グループおよびグループ メンバーを取得します。 | |

|

Group.ReadWrite.All |

委任済み |

同意ユーザーが移行元グループのグループ所有者ではない場合に必要です。つまり、同意ユーザーは グループ管理者 ロールを持っている必要があります。この権限は、同意ユーザーをグループ所有者として自動追加することができます。 同意ユーザーが既にグループ所有者である場合、この権限を Group.Read.All に変更することができます。 | |

|

Sites.Read.All |

委任済み |

チーム サイトのファイルを取得します。 | |

|

User.Read.All |

委任済み |

Microsoft 365 ユーザー プロファイルの情報を取得します。 | |

|

Azure Rights Management Services |

user_impersonation |

委任済み |

ファイル / メール / グループの秘密度ラベルを管理する場合にのみ必要です。 |

|

Office 365 Exchange Online |

EWS.AccessAsUser.All |

委任済み |

Exchange Web サービスを使用し、偽装でユーザー データへのフル アクセスを実現します。 |

|

Exchange.Manage |

委任済み |

メールボックスの権限を取得します。 | |

|

SharePoint/Office 365 SharePoint Online |

AllSites.FullControl |

委任済み |

チーム サイトの設定および権限を取得します。 |

|

TermStore.Read.All |

委任済み |

Managed Metadata Service データを取得します。 |

簡単に使用するため、以下のコマンドを使用して、マニフェスト を介して必要な API 権限を追加することができます。

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "a468ea40-458c-4cc2-80c4-51781af71e41",

"type": "Scope"

},

{

"id": "56680e0d-d2a3-4ae1-80d8-3c4f2100e3d0",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000002-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "ab4f2b77-0b06-4fc1-a9de-02113fc2ab7c",

"type": "Scope"

},

{

"id": "3b5f3d61-589b-4a3c-a359-5dd4b5ee5bd5",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000012-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "c9c9a04d-3b66-4ca8-a00c-fca953e2afd3",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "06da0dbc-49e2-44d2-8312-53f166ab848a",

"type": "Scope"

},

{

"id": "2f9ee017-59c1-4f1d-9472-bd5529a7b311",

"type": "Scope"

},

{

"id": "5f8c59db-677d-491f-a6b8-5f174b11ec1d",

"type": "Scope"

},

{

"id": "4e46008b-f24c-477d-8fff-7bb4ec7aafe0",

"type": "Scope"

},

{

"id": "741c54c3-0c1e-44a1-818b-3f97ab4e8c83",

"type": "Scope"

},

{

"id": "205e70e5-aba6-4c52-a976-6d2d46c48043",

"type": "Scope"

},

{

"id": "a154be20-db9c-4678-8ab7-66f6cc099a59",

"type": "Scope"

}

]

},

{

"resourceAppId": "870c4f2e-85b6-4d43-bdda-6ed9a579b725",

"resourceAccess": [

{

"id": "34f7024b-1bed-402f-9664-f5316a1e1b4a",

"type": "Scope"

}

]

}

],

カスタム委任アプリには以下の権限が付与されていることを確認してください。

|

API |

アクセス許可 |

タイプ |

必要となる理由 |

|

Microsoft Information Protection Sync Service |

UnifiedPolicy.User.Read |

委任済み |

ファイル / メール / グループの秘密度ラベルを管理する場合にのみ必要です。 |

|

Microsoft Graph |

Domain.Read.All |

委任済み |

ドメインを取得します。 |

|

RoleManagement.Read.Directory |

委任済み |

Microsoft グローバル グループを取得します。 | |

|

Group.Read.All |

委任済み |

Microsoft 365 グループおよびグループ メンバーを取得します。 | |

|

Group.ReadWrite.All |

委任済み |

同意ユーザーが移行元グループのグループ所有者ではない場合に必要です。つまり、同意ユーザーは グループ管理者 ロールを持っている必要があります。この権限は、同意ユーザーをグループ所有者として自動追加することができます。 同意ユーザーが既にグループ所有者である場合、この権限を Group.Read.All に変更することができます。 | |

|

Sites.Read.All |

委任済み |

チーム サイトのファイルを取得します。 | |

|

User.Read.All |

委任済み |

Microsoft 365 ユーザー プロファイルの情報を取得します。 | |

|

Azure Rights Management Services |

user_impersonation |

委任済み |

ファイル / メール / グループの秘密度ラベルを管理する場合にのみ必要です。 |

|

Office 365 Exchange Online |

EWS.AccessAsUser.All |

委任済み |

Exchange Web サービスを使用し、偽装でユーザー データへのフル アクセスを実現します。 |

|

Exchange.Manage |

委任済み |

メールボックスの権限を取得します。 | |

|

SharePoint/Office 365 SharePoint Online |

AllSites.FullControl |

委任済み |

チーム サイトの設定および権限を取得します。 |

|

TermStore.Read.All |

委任済み |

Managed Metadata Service データを取得します。 |

簡単に使用するため、以下のコマンドを使用して、マニフェスト を介して必要な API 権限を追加することができます。

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "a468ea40-458c-4cc2-80c4-51781af71e41",

"type": "Scope"

},

{

"id": "56680e0d-d2a3-4ae1-80d8-3c4f2100e3d0",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000002-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "ab4f2b77-0b06-4fc1-a9de-02113fc2ab7c",

"type": "Scope"

},

{

"id": "3b5f3d61-589b-4a3c-a359-5dd4b5ee5bd5",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000012-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "c9c9a04d-3b66-4ca8-a00c-fca953e2afd3",

"type": "Scope"

}

]

},

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "2f9ee017-59c1-4f1d-9472-bd5529a7b311",

"type": "Scope"

},

{

"id": "5f8c59db-677d-491f-a6b8-5f174b11ec1d",

"type": "Scope"

},

{

"id": "4e46008b-f24c-477d-8fff-7bb4ec7aafe0",

"type": "Scope"

},

{

"id": "741c54c3-0c1e-44a1-818b-3f97ab4e8c83",

"type": "Scope"

},

{

"id": "205e70e5-aba6-4c52-a976-6d2d46c48043",

"type": "Scope"

},

{

"id": "a154be20-db9c-4678-8ab7-66f6cc099a59",

"type": "Scope"

}

]

},

{

"resourceAppId": "870c4f2e-85b6-4d43-bdda-6ed9a579b725",

"resourceAccess": [

{

"id": "34f7024b-1bed-402f-9664-f5316a1e1b4a",

"type": "Scope"

}

]

}

],