テナント所有者またはサービス管理者のロールを持っている場合、AvePoint Online Services > 管理 > アプリ管理 でカスタム アプリ プロファイルを作成して、カスタム Azure アプリを使用している Microsoft 365 テナントに接続することができます。

カスタム アプリ プロファイルを作成するには、以下の説明を参照してください。

1. Microsoft Entra ID で証明書を準備します。詳細については、カスタム Azure アプリ用の証明書の準備 を参照してください。

証明書がある場合、このステップを無視することができます

2. Microsoft Entra IDでカスタム Azure アプリを作成します。詳細については、カスタム アプリの作成 を参照してください。

*注意: 移行先が Multi-Geo テナントであり、移行先 Microsoft 365 グループが定義済み場所で作成される必要がある場合、カスタム Azure アプリに SharePoint 管理者 ロールを割り当てる必要があります。詳細については、以下の SharePoint 管理者ロールのアプリへの割り当て方法 セクションを参照してください。

3. テナントを AvePoint Online Services に接続 します。

4. AvePoint Online Services で カスタム Azure アプリ用アプリ プロファイルを作成 します。

*注意: アプリ プロファイルの再承認時に権限の更新がある場合、承認後、アプリ プロファイルがトークンの更新を完了するまで約 1 時間がかかります。その間、アプリ プロファイルを移行の実行に使用することはできません。

以下の表の内容に従って、カスタム Azure アプリに SharePoint Online 移行に必要な API アクセス許可を追加してください。

|

API |

アクセス許可 |

タイプ |

必要となる理由 |

|

Microsoft Graph |

User.Read.All (Read user profiles) |

アプリケーション |

Microsoft 365 ユーザーを取得して移行します。 |

|

RoleManagement.Read.Directory (Read all directory RBAC settings) |

アプリケーション |

Microsoft グローバル グループを取得し、サービス アカウントの必要なロールを確認します。 | |

|

Files.Read.All (Read files in all site collections) |

アプリケーション |

移行先チーム サイトのチャネル フォルダーを取得します。 | |

|

Directory.ReadWrite.All (Read and write directory data) |

アプリケーション |

Multi-Geo テナントで Microsoft 365 グループに関連するサイト コレクションを作成する場合にのみ必要です。 | |

|

Group.ReadWrite.All |

アプリケーション |

Microsoft 365 グループおよびグループ メンバーを取得して移行します。 *注意: SharePoint Online 移行を実行する際に、以下の場合にこの権限が必要です。 •Microsoft 365 グループに関連する移行元チーム サイトを移行する際に、Microsoft 365 グループを作成してグループ メンバーを追加します。 •Microsoft 365 グループなしのチーム サイトを Microsoft 365 グループに関連するチーム サイトに移行する際に、移行元 SharePoint グループ (所有者 / メンバー / 閲覧者) を移行先 Microsoft 365 グループにマッピングして、ユーザーを Microsoft 365 グループの所有者またはメンバーとして追加します。 Microsoft 365 グループ移行を使用してチーム サイトが属する Microsoft 365 グループを移行する場合、この権限を削除することができます。 | |

|

Microsoft Information Protection Sync Service |

UnifiedPolicy.Tenant.Read (Read all unified policies of the tenant) |

アプリケーション |

ファイル / サイトの秘密度ラベルを管理する場合にのみ必要です。 |

|

Azure Rights Management Services |

Content.DelegatedWriter (Create protected content on behalf of a user) |

アプリケーション

|

ファイル / サイトの秘密度ラベルを管理する場合にのみ必要です。 |

|

Content.Writer (Create protected content) |

アプリケーション

| ||

|

SharePoint/Office 365 SharePoint Online

|

Sites.FullControl.All (Have full control of all site collections) |

アプリケーション |

SharePoint Online サイト コレクションの設定および権限を取得します。 |

|

TermStore.ReadWrite.All (Read and write managed metadata) |

アプリケーション |

Managed Metadata Service を取得して移行します。 *注意: 用語グループ / 用語セット / 用語が同じ名前を持っており、かつ移行元のレベル (グローバルまたはローカル レベル) と同じである用語グループ / 用語セット / 用語が移行先に存在する場合、この権限を TermStore.Read.All に変更することができます。 |

簡単に使用するため、以下のコマンドを直接使用して、マニフェスト を介して必要な API アクセス許可を Microsoft 365 テナントに追加することができます。

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "678536fe-1083-478a-9c59-b99265e6b0d3",

"type": "Role"

},

{

"id": "c8e3537c-ec53-43b9-bed3-b2bd3617ae97",

"type": "Role"

}

]

},

{

"resourceAppId": "00000012-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "006e763d-a822-41fc-8df5-8d3d7fe20022",

"type": "Role"

},

{

"id": "d13f921c-7f21-4c08-bade-db9d048bd0da",

"type": "Role"

}

]

},

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "19dbc75e-c2e2-444c-a770-ec69d8559fc7",

"type": "Role"

},

{

"id": "01d4889c-1287-42c6-ac1f-5d1e02578ef6",

"type": "Role"

},

{

"id": "62a82d76-70ea-41e2-9197-370581804d09",

"type": "Role"

},

{

"id": "483bed4a-2ad3-4361-a73b-c83ccdbdc53c",

"type": "Role"

},

{

"id": "df021288-bdef-4463-88db-98f22de89214",

"type": "Role"

}

]

},

{

"resourceAppId": "870c4f2e-85b6-4d43-bdda-6ed9a579b725",

"resourceAccess": [

{

"id": "8b2071cd-015a-4025-8052-1c0dba2d3f64",

"type": "Role"

}

]

}

],

*注意: テナント内のすべてのサイト コレクションを移行するには、上記の権限が必要です。特定のサイト コレクションのみを移行する必要がある場合は、異なる権限セットを持つ別のカスタム アプリに変更してください。詳細については、以下の説明を参照してください。

1. 以下の権限を、使用するアプリに追加します。

|

API |

アクセス許可 |

タイプ |

必要となる理由 |

|

Microsoft Graph |

User.Read.All (Read user profiles) |

アプリケーション |

Microsoft 365 ユーザーを取得して移行します。 |

|

Files.Read.All (Read files in all site collections) |

アプリケーション |

移行先チーム サイトのチャネル フォルダーを取得します。 | |

|

RoleManagement.Read.Directory (Read all directory RBAC settings) |

アプリケーション |

Microsoft グローバル グループを取得し、サービス アカウントの必要なロールを確認します。 | |

|

Sites.Selected (Access selected site collections) |

アプリケーション |

指定したサイト コレクションのデータを取得して移行します。 | |

|

Group.ReadWrite.All |

アプリケーション |

Microsoft 365 グループおよびグループ メンバーを取得して移行します。 *注意: SharePoint Online 移行を実行する際に、以下の場合にこの権限が必要です。 •Microsoft 365 グループに関連する移行元チーム サイトを移行する際に、Microsoft 365 グループを作成してグループ メンバーを追加します。 •Microsoft 365 グループなしのチーム サイトを Microsoft 365 グループに関連するチーム サイトに移行する際に、移行元 SharePoint グループ (所有者 / メンバー / 閲覧者) を移行先 Microsoft 365 グループにマッピングして、ユーザーを Microsoft 365 グループの所有者またはメンバーとして追加します。 Microsoft 365 グループ移行を使用してチーム サイトが属する Microsoft 365 グループを移行する場合、この権限を削除することができます。 | |

|

Microsoft Information Protection Sync Service |

UnifiedPolicy.Tenant.Read (Read all unified policies of the tenant.) |

アプリケーション |

ファイル / サイトの秘密度ラベルを管理する場合にのみ必要です。 |

|

Azure Rights Management Services |

Content.DelegatedWriter (Create protected content on behalf of a user) |

アプリケーション

|

ファイル / サイトの秘密度ラベルを管理する場合にのみ必要です。 |

|

Content.Writer (Create protected content) |

アプリケーション

| ||

|

SharePoint/Office 365 SharePoint Online

|

Sites.Selected (Access selected site collections) |

アプリケーション |

指定したサイト コレクションのデータを取得して移行します。 |

|

TermStore.ReadWrite.All (Read and write managed metadata) |

アプリケーション |

Managed Metadata Service を取得して移行します。 *注意: 用語グループ / 用語セット / 用語が同じ名前を持っており、かつ移行元のレベル (グローバルまたはローカル レベル) と同じである用語グループ / 用語セット / 用語が移行先に存在する場合、この権限を TermStore.Read.All に変更することができます。 |

簡単に使用するため、以下のコマンドを直接使用して、マニフェスト を介して必要な API アクセス許可を Microsoft 365 テナントに追加することができます。

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "01d4889c-1287-42c6-ac1f-5d1e02578ef6",

"type": "Role"

},

{

"id": "62a82d76-70ea-41e2-9197-370581804d09",

"type": "Role"

},

{

"id": "483bed4a-2ad3-4361-a73b-c83ccdbdc53c",

"type": "Role"

},

{

"id": "883ea226-0bf2-4a8f-9f9d-92c9162a727d",

"type": "Role"

},

{

"id": "df021288-bdef-4463-88db-98f22de89214",

"type": "Role"

}

]

},

{

"resourceAppId": "00000003-0000-0ff1-ce00-000000000000",

"resourceAccess": [

{

"id": "c8e3537c-ec53-43b9-bed3-b2bd3617ae97",

"type": "Role"

},

{

"id": "20d37865-089c-4dee-8c41-6967602d4ac8",

"type": "Role"

}

]

},

{

"resourceAppId": "00000012-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "006e763d-a822-41fc-8df5-8d3d7fe20022",

"type": "Role"

},

{

"id": "d13f921c-7f21-4c08-bade-db9d048bd0da",

"type": "Role"

}

]

},

{

"resourceAppId": "870c4f2e-85b6-4d43-bdda-6ed9a579b725",

"resourceAccess": [

{

"id": "8b2071cd-015a-4025-8052-1c0dba2d3f64",

"type": "Role"

}

]

}

],

2. ストレージ場所 アクセスし、GrantFullControlForSiteCollection.ps1 と SiteCollectionUrls.csv ファイルをネットワークが接続されているマシンのカスタム フォルダーにダウンロードします。

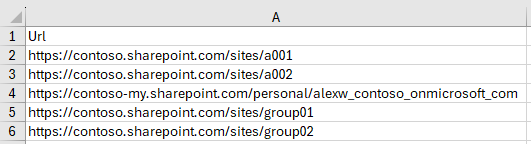

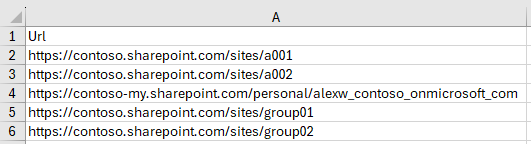

3. カスタム フォルダーで、SiteCollectionUrls.csv ファイルを開き、対象移行先サイト コレクションの URL を以下のように入力します。

4. アプリにサイト コレクションのフル コントロール権限を付与するには、グローバル管理者ロールを持つ同意ユーザーを用意し、そのユーザーをサイト コレクションの サイト コレクションの管理者 に追加します。

5. カスタム フォルダーで、GrantFullControlForSiteCollection.ps1 ファイルをメモ帳で開きます。

6. 必要な情報を使用して、以下のパラメータを構成します。

•$appId = 'Custom App client ID' – カスタム アプリのクライアント ID を入力します。

•$appName = 'Custom App Display name' – カスタム アプリの表示名を入力します。

•$connection = Connect-PnPOnline -Url 'SharePoint Admin Center URL' – テナントの SharePoint 管理センター URL を入力します。

*注意: カスタム アプリが SharePoint 管理センター URL へのアクセス権を持っていない可能性があります。Fly で接続を追加する際にテナント ドメインの検証を行わないようにするには、移行ポリシーの カスタム機能 セクションに IsCheckAdminUrl=false 文字列を追加することができます。

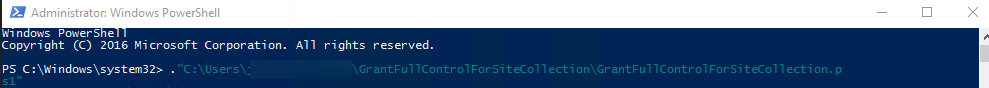

7. Windows PowerShell を開き、Windows PowerShell ウィンドウで以下のコマンドを入力します。

."file path"

解凍されたフォルダー内の GrantFullControlForSiteCollection.ps1 ファイルの完全パスで file path を置き換え、キーボードの Enter キーを押します。

*注意: PnP PowerShell がお使いの環境にインストールされていることを確認してください。

8. カスタム アプリの証明書キーを入力し、キーボードの Enter を押します。

9. 資格情報の要求 ウィンドウで、ステップ 5 で準備した同意ユーザーとそのパスワードを入力し、[OK] をクリックします。

10. プロセスの完了後、必要に応じて、サイト コレクションの サイト コレクションの管理者 から同意ユーザーを削除することができます。

SharePoint 管理者ロールのアプリへの割り当て方法

SharePoint 管理者 ロールをアプリに割り当てるには、以下の説明を参照してください。

1. Microsoft Entra 管理センター (または Azure ポータル) にログインして、Microsoft Entra ID に移動します。

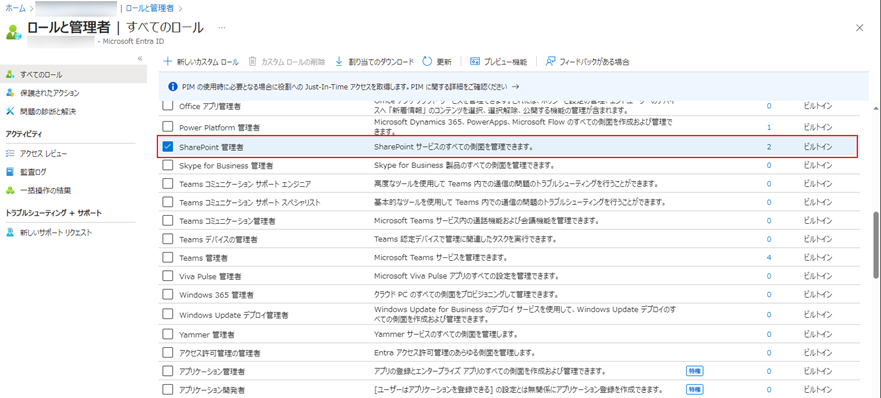

2. 左側の [ロールと管理者] をクリックして、[SharePoint 管理者] をクリックします。

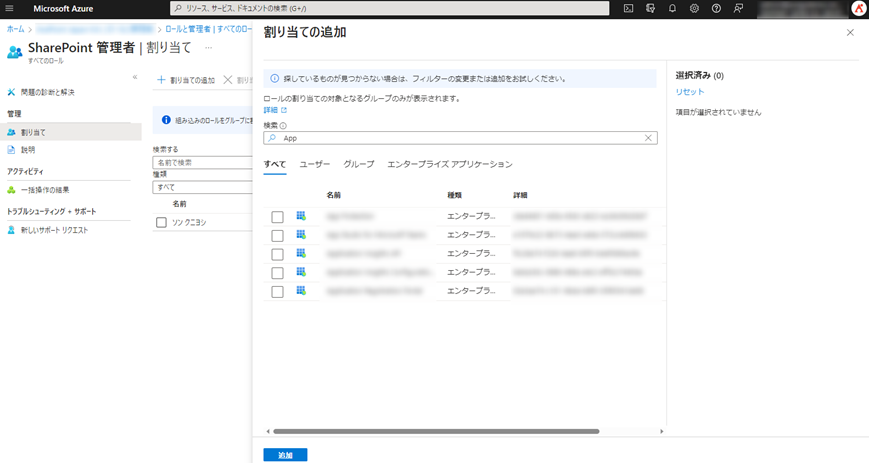

3. 割り当て ページで、[割り当ての追加] をクリックします。割り当ての追加 パネルが表示されます。

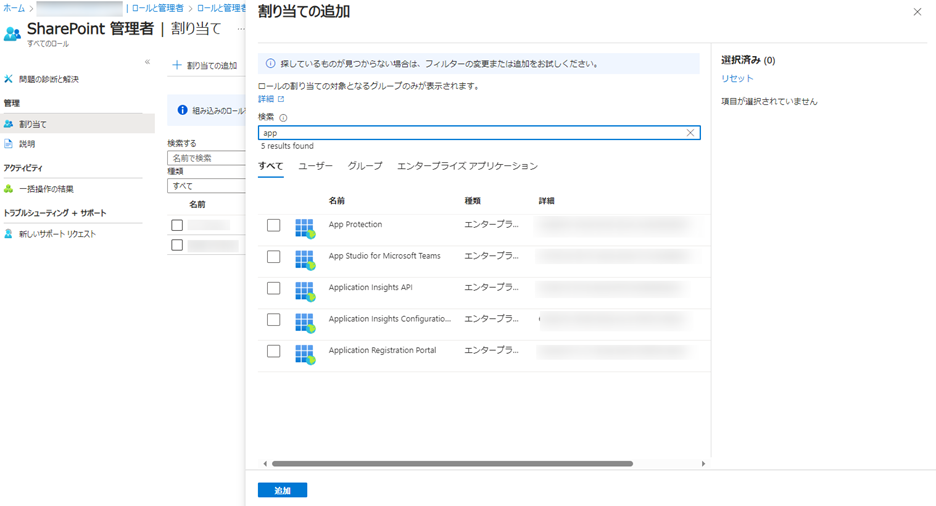

4. 検索ボックスにアプリ名を入力してロールを割り当てるアプリを検索します。

5. アプリを選択して、[追加] をクリックしてロールを割り当てします。割り当てられたロールは 30 分間以内に反映されることに注意してください。

Microsoft インターフェイスが更新され、上記のスクリーンショットと異なることになった場合、以下のステップに従って、アプリに SharePoint 管理者 ロールを割り当ててください。

1. Microsoft Entra 管理センター (または Azure ポータル) にログインして、Microsoft Entra ID に移動します。

2. 左側の [ロールと管理者] をクリックして、[SharePoint 管理者] をクリックします。

3. 割り当て ページで、[割り当ての追加] をクリックします。割り当ての追加 パネルが表示されます。

4. メンバーの選択 セクションで [メンバーが選択されていない] をクリックします。メンバーの選択 パネルが表示され、検索ボックスにアプリ名を入力して、ロールを割り当てるアプリを検索します。

5. アプリをクリックし、[選択] をクリックしてアプリを選択します。

6. [次へ] をクリックします。

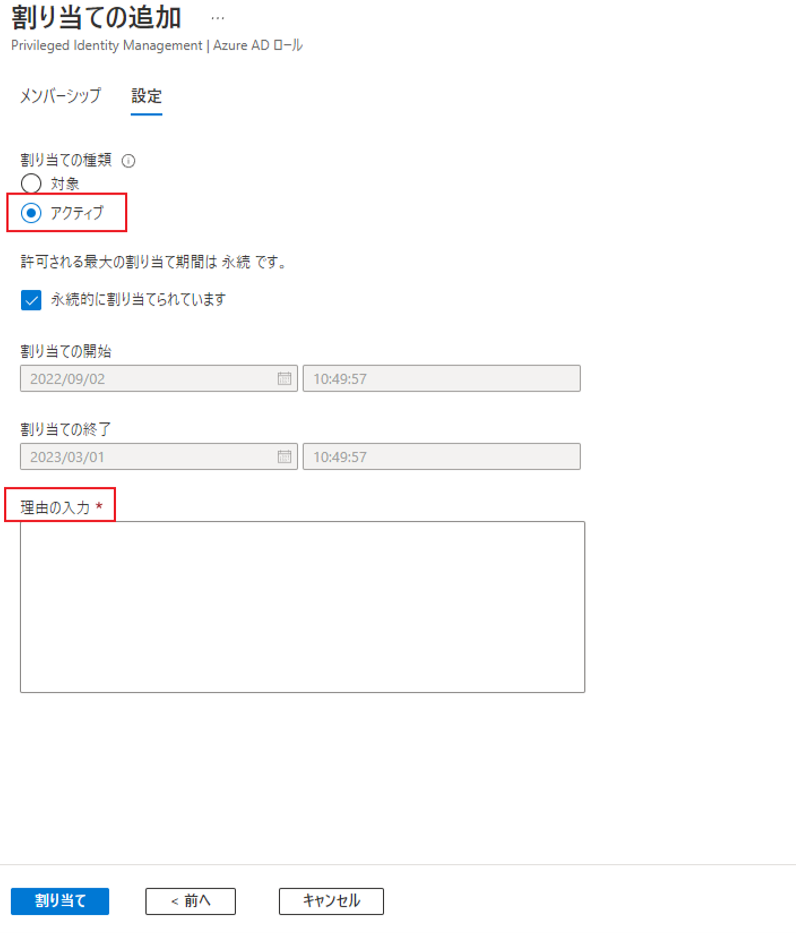

7. 割り当ての種類 セクションで アクティブ を選択し、理由の入力 テキスト ボックスに理由を入力します。

8. [割り当て] をクリックして、ロールを割り当てます。割り当てられたロールは 30 分以内に反映されることに注意してください。