ユーザーの同意に対応し、非管理者アカウントを使用して再承認できるアプリについては、以下の表を参照してください。

*注意: 以下の表に存在しないアプリを再承認するには、管理者の同意 を参照してください。

|

サービス |

アプリ タイプ (AOS) |

アプリ名 (Microsoft Entra ID) |

|

EnPower |

AvePoint EnPower for Microsoft365 | |

|

AvePoint EnPower PowerPlatform Management | ||

|

AvePoint EnPower Teams Calling | ||

|

Fly |

AvePoint Fly for Power Platform | |

|

AvePoint Fly 委任アプリ | ||

|

Cloud Backup for IaaS + PaaS |

AvePoint Cloud Backup for Azure | |

|

AvePoint Online Services – 委任アプリ | ||

|

AvePoint Cloud Backup for Azure DevOps | ||

|

Cloud Governance |

AvePoint Cloud Governance for Power Platform | |

|

Cloud Backup for Microsoft 365 |

AvePoint Online Services – 委任アプリ | |

|

EnPower Cloud Governance Cloud Backup for IaaS + PaaS Policies for Microsoft 365 Insights Fly |

委任されたアクセス許可を持つカスタム アプリ (カスタム アプリが必要とする API アクセス許可) |

[カスタム アプリ名] アプリ プロファイルの詳細ページでアプリケーション ID を取得することもできます。 |

ユーザーの同意 方法を選択する前に、以下の準備を完了してください。

1. 組織が Microsoft Entra ID でアプリに管理者の同意を付与していることを確認してください。アプリに管理者の同意を付与するには、以下の説明を参照してください。

a. Microsoft Entra 管理センター (または Microsoft Azure ポータル) にログインします。

b. AvePoint アプリまたはカスタム アプリに管理者の同意を付与するには、以下の説明を参照してください。

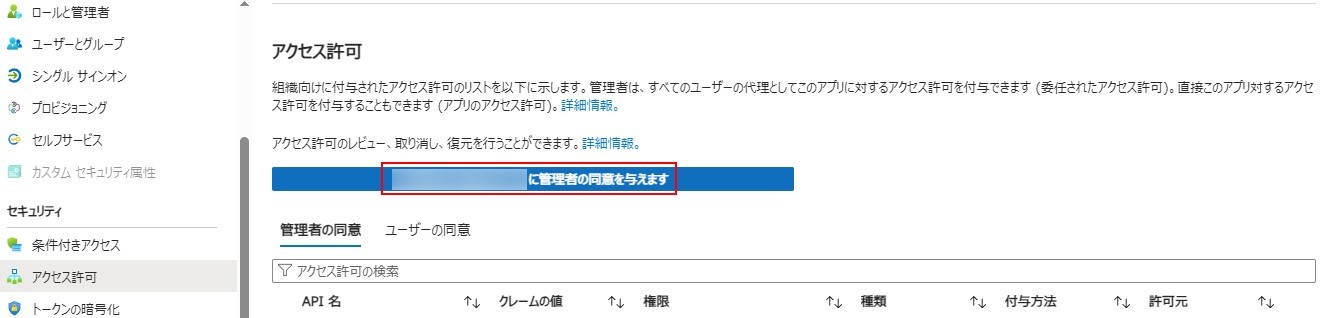

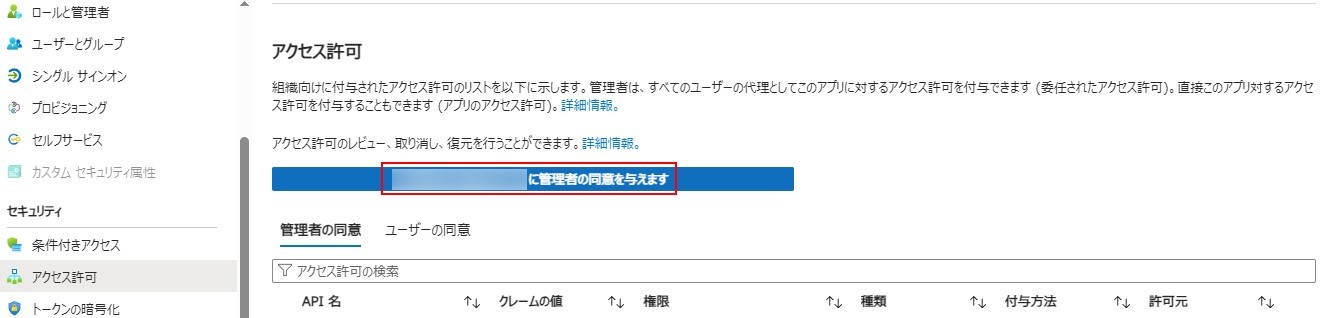

o AvePoint アプリに管理者の同意を付与するには、Microsoft Entra ID > エンタープライズ アプリケーション に移動し、アプリをクリックし、セキュリティ メニューの [アクセス許可] をクリックして、[[テナント名] に管理者の同意を与えます] をクリックします。

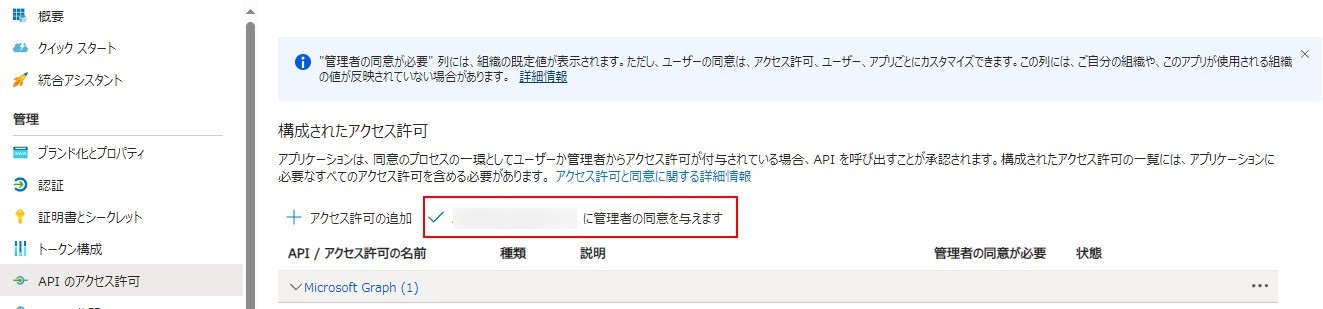

o カスタム アプリに管理者の同意を付与するには、Microsoft Entra ID > アプリの登録 に移動し、アプリをクリックし、管理 メニューの [API のアクセス許可] をクリックして、[[テナント名] に管理者の同意を与えます] をクリックします。

2. Power Platform オブジェクトをスキャンして管理するには、同意ユーザーは以下の必要なライセンス / ロールを持っている必要があります。

•環境・接続・Power Apps・ソリューション・Power Automate・Copilot Studio オブジェクトをスキャンするために、Power Platform 管理者 ロールをアプリ プロファイルの同意ユーザーに割り当てる必要があります。

•Power BI オブジェクトをスキャンするために、Power BI ライセンス および Fabric 管理者 ロールをアプリ プロファイルの同意ユーザーに割り当てる必要があります。

ユーザーの同意 方法でアプリ プロファイルを再承認するには、以下の説明を参照してください。

1. アプリ プロファイルを選択して、[再承認] をクリックします。

2. 異なるアプリ プロファイルを再承認する際に、以下の点に注意してください。

•Cloud Backup for Microsoft 365 サービスで使用される委任アプリのアプリ プロファイルを再承認する場合、このアプリによって使用される機能を選択する必要もあります。

•委任されたアクセス許可を持つカスタム Azure アプリ 用のアプリ プロファイルを再承認する場合、以下の説明を参照してください。

i. アプリケーション ID – カスタム アプリのアプリケーション ID を入力します。現在のアプリを使い続けるには、アプリ プロファイルの詳細ページでそのアプリのアプリケーション ID を取得することができます。別のアプリの使用を変更する場合、組織が作成したアプリのアプリケーション ID を入力します。アプリの作成に関する詳細については、カスタム Azure アプリの作成 を参照してください。

ii. 証明書ファイル (.pfx) – [参照] をクリックして、アプリのプライベート証明書 (.pfx ファイル) を選択します。

*注意: この .pfx ファイルは Microsoft Entra ID でこのカスタム アプリ用にアップロードされた .cer/.crt ファイルとペアになっていることを確認してください。組織が証明書を持っていない場合、カスタム Azure アプリ用の証明書の準備 を参照して自己署名証明書を作成することができます。

iii. 証明書のパスワード – 証明書のパスワードを入力します。

3. ユーザーの同意 オプションを選択します。

4. [同意を続行] をクリックします。