アプリ プロファイルの作成

EnPower を使用するには、承認およびデータ取得のために必要なアプリ

プロファイルを作成する必要があります。各管理サービスのアプリ要件については、以下の表をご参照ください。

|

管理サービス |

アプリ |

セットアップ方法 |

説明 |

|

Microsoft 365 管理 |

EnPower for Microsoft 365 |

モダン モード |

EnPower の Microsoft 365 管理に必要なすべての権限で提供されているサービス

アプリです。 |

|

Reporting for Microsoft 365 |

モダン モード |

イベントによってトリガーされる動的なワークフローや、アクティビティ関連の条件によってトリガーされる動的なワークフローに必要な権限を持つアプリです。 |

|

Azure アプリ |

カスタム モード |

付与する権限を選択できるカスタム アプリです。カスタム Azure アプリを使用してコンプライアンス ポリシーを満たすことができます。各

Microsoft 365 管理によって必要な権限については、Microsoft 365

管理の権限

を参照してください。 |

|

Power Platform 管理 |

EnPower for Power Platform |

モダン モード |

EnPower の Microsoft 365 管理に必要なすべての権限で提供されているサービス

アプリです。 |

|

Reporting for Microsoft 365 |

モダン モード |

イベントによってトリガーされる動的なワークフローや、アクティビティ関連の条件によってトリガーされる動的なワークフローに必要な権限を持つアプリです。 |

|

委任されたアクセス許可を持つ Azure

アプリ |

カスタム モード |

付与する権限を選択できるカスタム アプリです。委任されたアクセス許可を持つカスタム

Azure アプリを使用してコンプライアンス ポリシーを満たすことができます。各 Power

Platform 管理によって必要な権限については、Power Platform

管理の権限

を参照してください。 |

|

Calling 管理 |

EnPower for Teams Calling |

モダン モード |

EnPower の Calling 管理に必要なすべての権限で提供されているサービス

アプリです。 |

|

Reporting for Microsoft 365 |

モダン モード |

EnPower の Calling 関連レポートのレポート データ コレクションに必要な権限を持つアプリです。 |

|

Azure リソース管理 |

EnPower for Azure Resources |

モダン モード |

EnPower の Azure リソース管理に必要なすべての権限で提供されているサービス

アプリです。 |

|

Azure アプリ |

カスタム モード |

付与する権限を選択できるカスタム アプリです。カスタム Azure アプリを使用してコンプライアンス ポリシーを満たすことができます。各

Microsoft 365 管理によって必要な権限については、Microsoft

Azure を参照してください。 |

|

Microsoft Entra アプリケーション管理 |

EnPower for Microsoft Entra Applications |

モダン モード |

EnPower の Microsoft Entra アプリケーション管理に必要なすべての権限で提供されているサービス

アプリです。 |

|

Azure アプリ |

カスタム モード |

付与する権限を選択できるカスタム アプリです。カスタム Azure アプリを使用してコンプライアンス ポリシーを満たすことができます。各

Microsoft Entra アプリケーション管理によって必要な権限については、Azure Entra ID

エンタープライズ アプリケーションの権限

を参照してください。 |

AvePoint Online Services でアプリ プロファイルを作成する方法については、アプリ プロファイルの管理 を参照してください。

*注意: Teams を管理するために秘密度レポートにアクセスする場合、テナントで利用可能な

Insights for Microsoft 365 アプリ プロファイルを構成する必要があります。構成および必須権限については、Insights for Microsoft 365 ユーザー ガイド を参照してください。

アプリ

プロファイルを作成する際に、アプリの承認に使用するアカウントは

グローバル管理者 ロールを持っている必要があります。ただし、アプリの作成後、グローバル管理者

ロールを持っていなくてもアプリを再承認することができます。アプリの再承認については、アプリ プロファイルの管理 の アプリ プロファイルの再承認 セクションを参照してください。

アプリの承認に使用するアカウントの必要な最小管理ロールについては、以下の表を参照してください。

|

管理モジュール |

サービス |

必要なロール |

|

Power Platform |

環境 |

Power Platform 管理者 |

|

接続 |

Power Platform 管理者 |

|

Power Apps アプリ |

Power Platform 管理者 |

|

Power Automate |

Power Platform 管理者 |

|

Power BI |

Power BI ライセンスを持つ Fabric 管理者 |

|

Microsoft 365 |

ユーザー |

管理ロールは必要ありません |

|

グループ |

|

メールボックス |

|

SharePoint |

|

OneDrive |

|

Teams |

チーム管理者 |

|

Calling |

ユーザー |

チーム管理者 |

|

リソース アカウント |

|

電話番号 |

|

自動応答 |

|

通話キュー |

|

音声ポリシー |

Exchange 管理者ロールのアプリへの割り当て方法

EnPower for Microsoft 365、EnPower for Power

Platform、EnPower for

Teams Calling サービス

アプリの場合、アプリは Microsoft

Entra ID でプロビジョニングされているため、適切なロールを割り当てる必要があります。受信者管理および保護機能などの

Exchange 関連タスクの場合、管理センターまたは Directory

ポータルに移動して、Entrust for

Microsoft 365 アプリに

Exchange 管理者 ロールを割り当てる必要があります。

ロールを割り当てるには、Microsoft Entra 管理センター > Microsoft Entra

ID ロールと管理者 ページで [Exchangeの管理者] をクリックして、以下の説明を参照してください。

1. [割り当ての追加] をクリックします。

2. 割り当ての追加 パネルで、アプリを検索して選択します。

3. Exchange 管理者ロールを割り当てるには、[追加] をクリックします。

カスタム

Exchange Online ロール

グループをアプリに割り当てることができます。カスタム

Exchange Online ロール

グループの割り当て方法については、アプリケーションへのカスタム Exchange

Online ロール グループの割り当て を参照してください。

Exchange Online 管理センターでカスタム ロール グループを作成する際に割り当てる必要なロールについては、以下の表を参照してください。

|

モジュール |

EnPower 機能 |

ロール |

PowerShell Cmdlet |

|

Microsoft 365 |

配布グループの作成 |

配布グループ |

New-DistributionGroup; |

|

Microsoft 365 |

配布グループの更新 |

Set-DistributionGroup; |

|

Set-DistributionGroup -Identity '{0}' -ManagedBy {1}

-BypassSecurityGroupManagerCheck; |

|

Microsoft 365 |

動的メンバーシップ配布グループの更新 |

Set-DynamicDistributionGroup; |

|

Set-DynamicDistributionGroup -Identity '{0}' -ManagedBy

$null -BypassSecurityGroupManagerCheck |

|

Microsoft 365 |

配布グループの読み込み |

Get-DistributionGroup; |

|

Microsoft 365 |

配布グループ メンバーの読み込み |

Get-DistributionGroupMember; |

|

Microsoft 365 |

動的配布グループの作成 |

New-DynamicDistributionGroup; |

|

Microsoft 365 |

動的配布グループの読み込み |

配布グループ |

Get-DynamicDistributionGroup; |

|

Calling |

|

Microsoft 365 |

動的配布グループ メンバーの読み込み |

配布グループ |

Get-DynamicDistributionGroupMember; |

|

動的配布グループの削除 |

Remove-DynamicDistributionGroup; |

|

配布グループの削除 |

Remove-DistributionGroup; |

|

配布グループ メンバーの更新 |

Update-DistributionGroupMember; |

|

Update-DistributionGroupMember -Identity '{0}' -Members

{1} -BypassSecurityGroupManagerCheck -Confirm:$False; |

|

配布グループ メンバーの追加 |

Add-DistributionGroupMember; |

|

配布グループ メンバーの削除 |

Remove-DistributionGroupMember; |

|

メールボックスの作成 |

メール受信者の作成 |

New-Mailbox; |

|

メールボックスの削除 |

Remove-Mailbox; |

|

メールボックス詳細の更新 |

Set-MailboxFolderPermission; |

|

メール連絡先の作成 |

New-MailContact; |

|

メール連絡先の削除 |

Remove-MailContact; |

|

メール ユーザーの削除 |

Remove-MailUser; |

|

メールボックスの更新 |

メール受信者 |

Set-Mailbox; |

|

Add-MailboxPermission; |

|

Add-RecipientPermission; |

|

Set-Mailbox -Identity '{0}' -EmailAddresses

{1}; |

|

Set-MailboxAutoReplyConfiguration; |

|

Set-MailboxRegionalConfiguration; |

|

Add-MailboxFolderPermission; |

|

Remove-MailboxFolderPermission; |

|

Remove-MailboxPermission; |

|

Remove-RecipientPermission; |

|

Set-CASMailbox; |

|

Set-CalendarProcessing; |

|

Set-User; |

|

メールボックス詳細の読み込み |

Get-MailboxPermission; |

|

Get-RecipientPermission; |

|

Get-MailboxAutoReplyConfiguration; |

|

Get-MailboxRegionalConfiguration; |

|

Get-CASMailbox; |

|

Get-CalendarProcessing; |

|

Get-User; |

|

Get-MailboxFolderPermission; |

|

メールボックス アーカイブ設定の更新 |

Enable-Mailbox; |

|

Disable-Mailbox; |

|

Microsoft 365 グループの更新 |

Set-UnifiedGroup; |

|

グループ委任の追加 |

Add-RecipientPermission; |

|

グループ委任の削除 |

Remove-RecipientPermission; |

|

Microsoft 365 グループの読み込み |

Get-UnifiedGroup; |

|

グループ委任の読み込み |

Get-RecipientPermission; |

|

メール連絡先の読み込み |

Get-Contact; |

|

Get-MailContact; |

|

メール連絡先の更新 |

Set-Contact; |

|

Set-MailContact; |

|

メール ユーザーの読み込み |

Get-MailUser; |

|

メール ユーザーの更新 |

Set-MailUser; |

|

メールボックスのスキャン |

Get-Mailbox; |

|

受信者のスキャン |

Get-Recipient; |

|

Get-Recipient -Identity {0}; |

|

メールボックス ポリシーの読み込み |

閲覧専用の構成; メール受信者の作成 |

Get-SharingPolicy; |

|

Get-RoleAssignmentPolicy; |

|

Get-AddressBookPolicy; |

|

メールボックス ポリシーの読み込み |

閲覧専用の構成 |

Get-RetentionPolicy; |

情報バリア セグメント取得用のアプリに対するコンプライアンス管理者ロールの割り当て

情報バリア セグメントを取得する場合、EnPower

Microsoft 365 管理に使用しているアプリには Compliance

Administrator ロールが必要です。

ロールを割り当てるには、Microsoft Entra 管理センター > Microsoft Entra

ID ロールと管理者 ページで [コンプライアンス管理者] をクリックして、以下の説明を参照してください。

1. [割り当ての追加] をクリックします。

2. 割り当ての追加 パネルで、アプリを検索して選択します。

3. コンプライアンス管理者ロールを割り当てるには、[追加] をクリックします。

Azure リソース監視に対する閲覧者ロールの付与

Microsoft Azure リソースを取得・監視する場合、EnPower

Microsoft Azure 管理に使用しているアプリには 閲覧者 ロールが必要です。

ロールを割り当てるには、Microsoft Azure ポータル > サブスクリプション に移動し、以下の説明に従って AvePoint

EnPower for Azure Resources を追加して、監視する Microsoft Azure

リソースが所属する各サブスクリプションに

閲覧者 ロールを付与します。

*注意: このアプリをサブスクリプションに追加し、共同作成者ロールをアプリに付与するユーザーは、サブスクリプションの 所有者 またはテナントのユーザー アクセス管理者である必要があります。

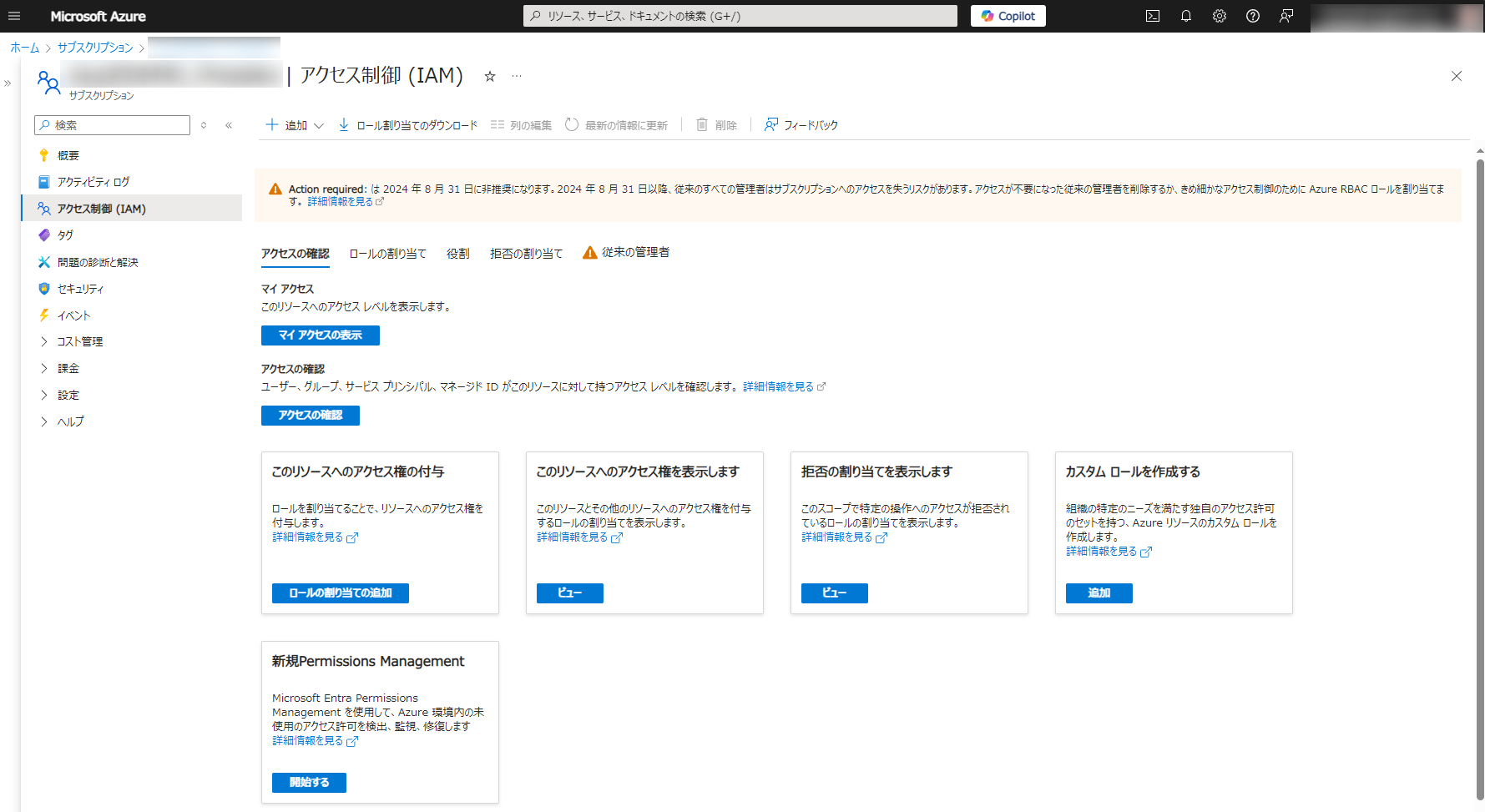

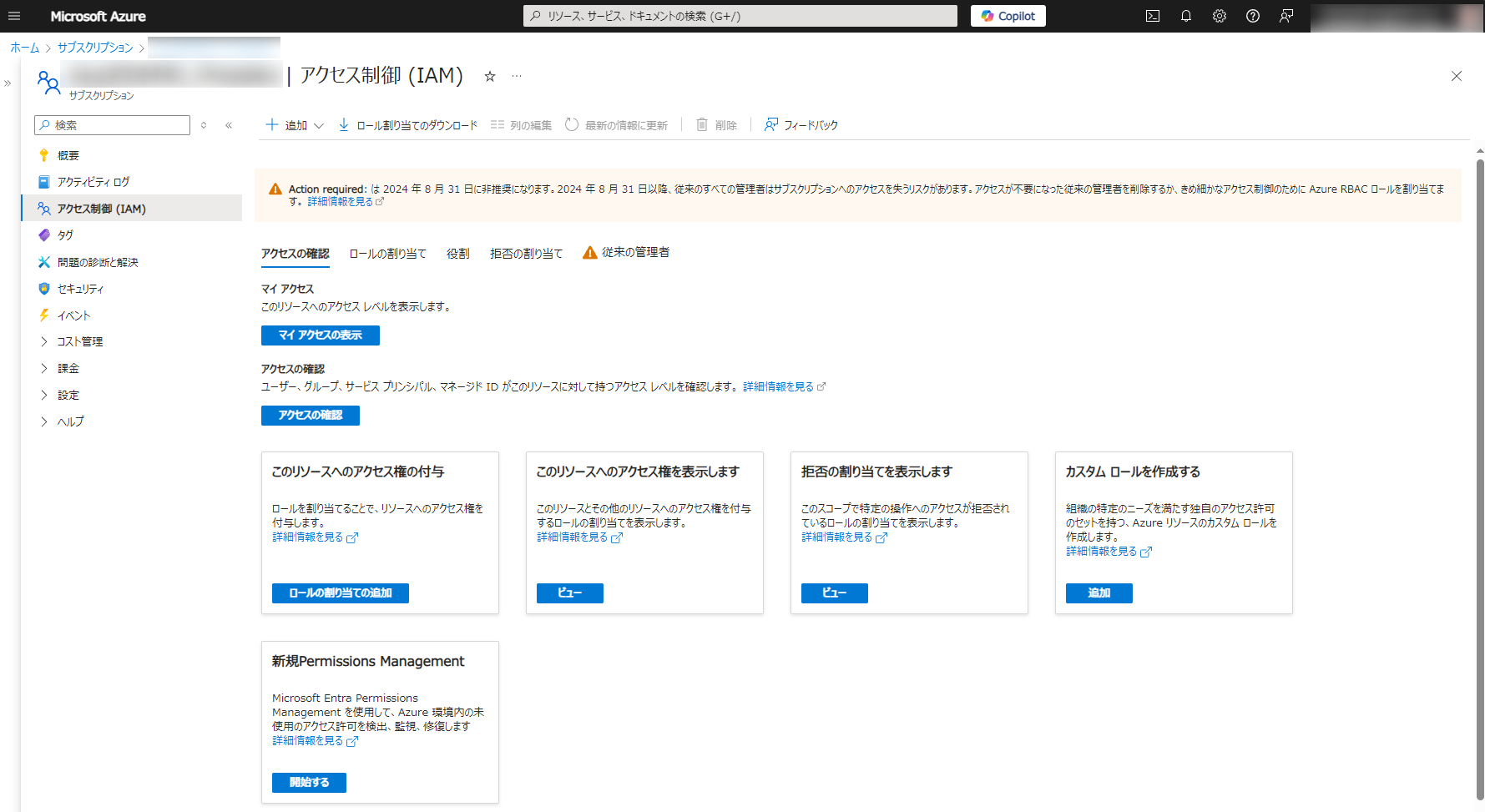

1. サブスクリプション ページで 、サブスクリプションのリストを検索します。リスト内のサブスクリプションをフィルターするか、キーワードでサブスクリプションを検索することができます。

2. サブスクリプションをクリックします。

3. [アクセス制御 (IAM)] をクリックします。

4. アクセス制御 (IAM) ページで、アクション バーの [追加] をクリックし、ドロップダウン リストから [ロールの割り当ての追加] を選択します。

5. ロールの割り当ての追加 ペインで、ロール タブの [閲覧者] をクリックし、[次へ] をクリックします。

6. メンバー リストで メンバー フィールドを検索し、[メンバーを選択する] をクリックします。

7. メンバーを選択する ペインで、選択 ボックスにキーワードを入力して、AvePoint

EnPower for Azure Resources を検索します。アプリをクリックして 選択したメンバー フィールドに追加し、[選択] ボタンをクリックします。

8. [レビューと割り当て] ボタンをクリックしてロールの割り当てを確認し、このボタンを再度クリックして、このアプリをサブスクリプションの

閲覧者 として追加します。